Wikipedista:Pavlda/Pískoviště

Bezpečnost informací

[editovat | editovat zdroj]Pod pojmem bezpečnost informací se rozumí ochrana informací skrze snižování informačních rizik. Je součástí řízení informačních rizik a obvykle zahrnuje prevenci nebo snížení pravděpodobnosti neoprávněného/nepřípustného přístupu k datům nebo nezákonného použití, vyzrazení, narušení, vymazání, poškození, modifikace, kontroly, záznamu nebo znehodnocení informací. Následně jsou implementována opatření, která mají za úkol odstranit nebo alespoň snížit dopady informačních rizik.[1][2][3] Chráněné informace mohou mít jakoukoli podobu, např. fyzickou nebo elektronickou, hmotnou (dokumenty v papírové formě) nebo nehmotnou (znalosti).[4][5]

Samotná bezpečnost informací vychází z hlavních pojmů, kterými jsou důvěrnost, dostupnost a integrita dat. Tyto tři vlastnosti musí být zachovány kvůli bezpečnosti informací. Opatření jsou implementována, aby se zamezilo jakémukoliv narušení bezpečnosti informací, ale zároveň tato opatření nesmí narušit produktivitu organizace, efektivní implementaci a využití informací.[6] Bezpečnosti informací se dosahuje pomocí strukturovaného procesu řízení rizik, které má následující kroky:

- identifikovat informace, související aktiva a jejich zranitelnost, následně identifikovat jednotlivé hrozby a jejich dopady,

- vyhodnocení rizik,

- rozhodnout se ohledně jednotlivých rizik, jak s nimi dále nakládat, tj. vyhnout se jim, zmírnit je nebo akceptovat,

- pokud je potřeba zmírnit rizika, jsou navrženy a implementovány protiopatření a bezpečnostní kontrolní mechanismy,

- monitorování činností, implementace zpětných vazeb a využívat příležitosti ke zlepšení bezpečnosti informací.[7]

Přehled

[editovat | editovat zdroj]Základem bezpečnosti informací je zajištění důvěrnosti, integrity a dostupnosti informací, díky tomu informace nebudou ohroženy při krizové situaci nebo jiných problémech. Krizové situace vznikají pomocí různorodých iniciátorů, např. přírodní živly, poruchy softwaru/hardwaru nebo činností člověka.[8] Existují technické a netechnické otázky bezpečnosti informací. Technický typ se zaměřuje především na technicky orientované znalosti a nástroje (např. šifrovací techniky), které jsou potřebné k zabezpečení a ochraně informací. Netechnické obsahují veškeré netechnicky zaměřené znalosti, které jsou potřebné k zabezpečení a ochraně informací. Jsou to například otázky ohledně etiky, práva a kultury bezpečnosti.[9]

Postupem času veškeré obchodní operace a každodenní činnosti přecházejí do digitální podoby, a proto je nutné se specializovat na bezpečnost digitálních informací. Tímto oborem se zabývají specialisté na bezpečnost informačních technologií (IT). Většina velkých podniků/institucí má své vlastní specialisty na bezpečnost IT, kteří jsou zodpovědní za zabezpečení všech technologií v podniku před škodlivými kybernetickými útoky. Tyto útoky mají za cíl získat nebo poškodit kritické soukromé informace.[10][11][12]

Hrozby

[editovat | editovat zdroj]Hrozby pro informační bezpečnost se vyskytují v mnoha různých podobách.[13] Nejčastější hrozby v současnosti cílí na digitální informace a jsou to například softwarové útoky, krádeže identity anebo krádeže duševního vlastnictví. Některé hrozby se pouze přesunuly do IT sféry, jako třeba krádeže zařízení, informací a vydírání informací. Softwarové útoky se provádějí různými způsoby, ale nejčastěji se používají viry, červi, phishingové útoky nebo trojské koně.[14] Krádež identity spočívá v tom, že útočník vystupuje jako někdo jiný, proto aby získal citlivé informace dané identity nebo využití přístupu ukradené identity ke kritickým informacím organizace.[15]

Krádeže zařízení a informací jsou čím dál častější, protože většina elektroniky se zmenšuje a stává se mobilnější, a navíc objem datové kapacity se zvyšuje. Díky tomu narůstá šance krádeže dat a informací.[16]

Největší hrozbou pro bezpečnost informací organizace jsou lidé, a to uživatelé nebo samotní interní zaměstnanci organizace, kteří představují vnitřní riziko pro danou organizaci.[17]

Veřejná správa, armáda, nemocnice a další organizace shromažďují spoustu informací a dat o svých obyvatelích, zaměstnancích, zákaznících anebo o produktech či výzkumu. Tyto informace musí být bezesporu důkladně chráněny proti odcizení nebo zneužití.[18]

Reakce na hrozby:

- snížení/zmírnění – snahou je zavést protiopatření, které odstraní nebo sníží zranitelnost

- převedení – jde o přenesení nákladů na hrozbu na jiný subjekt (outsourcing nebo nákup pojištění)

- akceptování – po vyhodnocení se dojde k závěru, že náklady na protiopatření převažují nad dopady způsobené hrozbou.[19]

Historie

[editovat | editovat zdroj]Od počátků komunikace diplomaté a vojenští velitelé vyžadovali zajištění důvěrnosti komunikace, a to pomocí mechanismů a prostředků, které by také odhalovaly nechtěnou manipulaci s korespondencí. Nejznámějším historickým příkladem je Caesarova šifra, která znemožňovala nepovolaným osobám přečíst tajnou zprávu v případě, že by se zpráva dostala do špatných rukou.[20] Více se ale dosahovalo ochrany informací pomocí procedurálních kontrol manipulace. Citlivé informace se dávaly pouze důvěryhodným osobám. Tyto informace byly označeny, střeženy a uloženy do pevné schránky.[21]

V polovině 19. století vlády vyvinuly složitější systémy utajování, díky kterým mohly spravovat důležité informace podle stupně citlivosti. Příkladem může být zákon o úředním tajemství z roku 1889, který kodifikovala britská vláda. První oddíl tohoto zákona se zabýval špionáží a nezákonným vyzrazováním informací, zato druhý oddíl se zabýval porušením úředního tajemství. Následně byla dodána část o ochraně veřejného zájmu, ta bránila vyzrazení informací v zájmu státu.[22]

V meziválečném období se stala ochrana a kódování informací sofistikovanější, a to díky zavedení strojů. Při 2. světové válce vznikla potřeba zabezpečit velký objem dat a informací, dále se musely sjednotit systémy utajení a procedurálních kontrol spojeneckých zemí. Tyto potřeby později vedly k zavedení počítačové bezpečnosti a odstartovaly historii informační bezpečnosti. Během studené války byly různé počítače propojeny online, proto aby plnily složitější úkoly při přenosu dat. V roce 1968 se vytvořil projekt v rámci ozbrojených sil Spojených států. Projekt byl zaměřen na výměnu informací a měl název ARPANET. Jednalo se o předchůdce dnes již známého internetu. Na počátku měl ARPANET velké nedostatky a byl zranitelný.[23]

Koncem dvacátého století došlo k velkému pokroku v telekomunikacích, počítačovém hardwaru a softwaru. Došlo také k pokroku při šifrování dat. Rapidní nárůst a rozšíření využívání elektronických dat vedlo ke vzniku akademických disciplín, které se zabývají počítačovou bezpečností a spolehlivostí informačních systémů.[24]

Základní principy

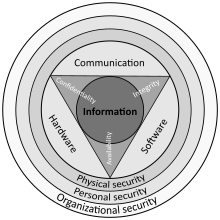

[editovat | editovat zdroj]Jádrem bezpečnosti informací jsou důvěrnost, integrita a dostupnost. Objevují se i názory, že s vývojem informační bezpečnosti, by se měla tato triáda rozrůst o průsečíky mezi vrcholy těchto tří vlastností.

Důvěrnost

[editovat | editovat zdroj]Pojem důvěrnost je zabezpečení informací před neoprávněným přístupem. Ochranou důvěrnosti se rozumí vytvoření vhodných úrovní přístupu k informacím. Jde o to, aby daná informace byla poskytnuta oprávněné osobě. Důvěrnosti je dosaženo pomocí rozdělení informací do kategorií, které jsou organizovány podle toho, kdo by k nim měl mít přístup a podle citlivosti informací. Mezi prostředky pro zavedení a správu důvěrnosti se považuje oprávnění k souborům, seznamy řízení přístupu a šifrování souborů a informací.

Integrita

[editovat | editovat zdroj]Pojem integrita znamená, že informace jsou chráněny proti neoprávněným úpravám nebo smazání. Některé informace nesmí být nevhodně modifikovatelné, protože může dojít k narušení důvěrnosti a vzniku negativních dopadů na organizaci. Ne ale všechny informace musí být zabezpečené vůči úpravám, proto jsou i zde implementovány oprávnění ke změnám informací. U nejvíce dostupných informací, které jsou neustále upravovány musí existovat reverzibilita. To znamená, že v případě nechtěné změny lze vrátit provedené operace zpět.

Dostupnost

[editovat | editovat zdroj]V neposlední řadě jde o pojem dostupnost, to znamená, aby informace byly dostupné v případě potřeby. Podstatou dostupnosti je poskytovat informace bez výpadků, selhání a nevyžádaných útoků na informační strukturu. Pro dosažení dostupnosti informací se implementují opatření proti výpadkům, jako jsou například záložní zdroje energie nebo zálohování a schopnost obnovy po havárii. Proti selhání a zajištění efektivní provozuschopnosti je nutné neustále upgradovat nosné systémy. Opatřením proti nevyžádaným útokům jsou různé bezpečnostní opatření s cílem odhalit a zamezit těmto útokům.[25]

Řízení bezpečnosti informací

[editovat | editovat zdroj]Cílem řízení bezpečnosti informací je shrnout veškeré zásady bezpečné práce s informacemi všeho druhu a různých typů. Řízení bezpečnosti informací obsahuje postupy pro např. ukládání a následné zpracování dat a informací, zásady skartace a archivace, postupy, jak poskytovat informace novinářům a zásady pro veřejné vystupování pracovníků organizace. Užším pohledem na řízení bezpečnosti informací je samotná bezpečnost IT, která se zaměřuje pouze na ta aktiva, která jsou součástí informačního systému organizace.[26]

Snahou bezpečnosti informací je zajistit tří cíle a to dostupnost, důvěrnost a integritu informací. Aby bylo dosaženo těchto cílů, musí se implementovat bezpečnostní mechanismy a systém řízení bezpečnosti informací. Řízení celé organizace je systém a systém řízení bezpečnosti informací je jeho součást. Úkolem systému je si zakládat na přístupu k rizikům činností, jež jsou orientovány na ustanovení, zavádění, provoz, monitoring, přezkoumávání, údržbu a zlepšování bezpečnosti informací. Systém je založen na principu modelu PDCA. Pro ustanovení a zavedení systému řízení bezpečnosti informací byla zpracována norma ČSN EN ISO/IEC 27001. Norma specifikuje požadavky na zavedení nástrojů řízení bezpečnosti, upravených podle potřeb jednotlivých organizací nebo jejich částí.[27][28]

Norma ČSN EN ISO/IEC 27001 dává organizacím možnost certifikovat jejich systémy řízení bezpečnosti. Certifikační proces probíhá v několika krocích. V prvním kroku se zkontroluje veškerá existující současná dokumentace a zásady. Zpravidla dokumentace vychází z normy, ale není to pravidlem. Druhý krok obsahuje testování účinnosti zavedených politik organizace. Poslední krok zajišťuje aktuálnost organizací pomocí přehodnocování v průběhu času. Tento aspekt kontroly vychází z metody PDCA.[29]

Základním nástrojem systému řízení bezpečnosti informací je analýza rizik. Ta poskytuje organizaci efektivní prostředek na kvalifikované určování priorit v oblasti bezpečnosti informací. Tento nástroj se využívá při strategickém ale i operativním řízení bezpečnosti. Riziko je vyjádřeno pomocí pravděpodobnosti výskytu hrozby a následné negativní dopady na systém nebo organizaci (škoda). Tento koncept rizika je velmi důležitý, protože jdou s rizikem provádět matematické operace a dále ho zpracovávat. Při rozhodování, jestli dané riziko bude akceptováno, eliminováno nebo sníženo pomocí protiopatření se využívá právě analýza rizik. Analýza poskytne přehled o cenných a důležitých aktivech organizace, dále o stupni závažnosti a potřebných nákladech na řešení rizik.[30][31]

Rozhodnutí, jestli se budou implementovat bezpečnostní opatření závisí na velikosti míry rizika (závažnost dané hrozby vůči chráněnému aktivu) a finančních nákladech protiopatření. V situaci, kdy míra rizika není vysoká, nemusí se implementovat finančně náročná bezpečnostní opatření. Vůči jedné hrozbě lze implementovat více bezpečnostních opatření, ale jde to i naopak, tak že bezpečnostní opatření působí proti více hrozbám.[32]

Odkazy

[editovat | editovat zdroj]Reference

[editovat | editovat zdroj]- ↑ JOSHI, Chanchala; SINGH, Umesh Kumar. Information security risks management framework – A step towards mitigating security risks in university network. Journal of Information Security and Applications. 2017-08-01, roč. 35, s. 128–137. Dostupné online [cit. 2022-12-05]. ISSN 2214-2126. DOI 10.1016/j.jisa.2017.06.006. (anglicky)

- ↑ ARCHIVES, The National. The National Archives - An introduction to information risk. The National Archives blog [online]. 2016-12-14 [cit. 2022-12-05]. Dostupné online. (anglicky)

- ↑ SANS Institute: Information Security Resources. www.sans.org [online]. [cit. 2022-12-05]. Dostupné online.

- ↑ DANIEL, Kent D.; TITMAN, Sheridan. Market Reactions to Tangible and Intangible Information. Rochester, NY: [s.n.] Dostupné online. (anglicky)

- ↑ FINK, Kerstin. Knowledge Potential Measurement and Uncertainty. Wiesbaden: Deutscher Universitätsverlag 1 online resource (xviii, 274 pages 31 illustrations) s. Dostupné online. ISBN 978-3-322-81240-7, ISBN 3-322-81240-5. OCLC 851734708

- ↑ KEYSER, Tobias. Security policy. 2. vyd. [s.l.]: CRC Press Dostupné online. ISBN 978-1-315-38548-8. DOI 10.1201/9781315385488-13. S. 57–62. (anglicky) DOI: 10.1201/9781315385488-13.

- ↑ The Big Three: Our Greatest Security Risks and How to Address Them. [s.l.]: [s.n.] Dostupné online. (anglicky)

- ↑ V10N3_Samonas.html — Journal of Information System Security. web.archive.org [online]. 2018-09-22 [cit. 2022-12-05]. Dostupné online.

- ↑ KRITZINGER, E.; SMITH, E. Information security management: An information security retrieval and awareness model for industry. Computers & Security. 2008-10-01, roč. 27, čís. 5, s. 224–231. Dostupné online [cit. 2022-12-05]. ISSN 0167-4048. DOI 10.1016/j.cose.2008.05.006. (anglicky)

- ↑ FORTE, Dario; POWER, Richard. Baseline controls in some vital but often-overlooked areas of your information protection programme. Computer Fraud & Security. 2007-12, roč. 2007, čís. 12, s. 17–20. Dostupné online [cit. 2022-12-05]. DOI 10.1016/S1361-3723(07)70170-7. (anglicky)

- ↑ FETZER, James; HIGHFILL, Tina; HOSSISO, Kassu. Accounting for Firm Heterogeneity within U.S. Industries: Extended Supply-Use Tables and Trade in Value Added using Enterprise and Establishment Level Data. Cambridge, MA: [s.n.] Dostupné online. DOI 10.3386/w25249. S. w25249. (anglicky) DOI: 10.3386/w25249.

- ↑ Chapter 13 - Secure estimation subject to cyber stochastic attacks. Příprava vydání Stephen Ison, Lucy Budd, Magdi S. Mahmoud, Yuanqing Xia. [s.l.]: Academic Press (Emerging Methodologies and Applications in Modelling). Dostupné online. ISBN 978-0-12-818701-2. DOI 10.1016/b978-0-12-818701-2.00021-4. S. 373–404. (anglicky) DOI: 10.1016/B978-0-12-818701-2.00021-4.

- ↑ Human Rights and Internal Security in Malaysia: Rhetoric and Reality | WorldCat.org. www.worldcat.org [online]. [cit. 2022-12-05]. Dostupné online.

- ↑ WILDING, Edward. Information Risk and Security : Preventing and Investigating Workplace Computer Crime. [online]. Place of publication not identified: 2017 [cit. 2022-12-05]. Dostupné online.

- ↑ Introduction: Inside the Insider Threat. [s.l.]: Cornell University Press Dostupné online. ISBN 978-1-5017-0594-6. DOI 10.7591/9781501705946-003. (anglicky)

- ↑ IT-säkerhet och människan : De har världens starkaste mur men porten står alltid på glänt | WorldCat.org. www.worldcat.org [online]. [cit. 2022-12-05]. Dostupné online.

- ↑ Introduction: Inside the Insider Threat. Příprava vydání Matthew Bunn, Scott D. Sagan. [s.l.]: Cornell University Press Dostupné online. ISBN 978-1-5017-0594-6. DOI 10.7591/9781501705946-003. S. 1–9. DOI: 10.7591/9781501705946-003.

- ↑ GORDON, Lawrence A.; LOEB, Martin P. The economics of information security investment. ACM Transactions on Information and System Security. 2002-11, roč. 5, čís. 4, s. 438–457. Dostupné online [cit. 2022-12-05]. ISSN 1094-9224. DOI 10.1145/581271.581274. (anglicky)

- ↑ STEWART, James M. CISSP.. 6th ed. vyd. Hoboken: John Wiley & Sons 1 online resource (938 pages) s. Dostupné online. ISBN 978-1-118-46389-5, ISBN 1-118-46389-7. OCLC 796384204

- ↑ Julius Caesar’s Self-Created Image and Its Dramatic Afterlife. [s.l.]: Bloomsbury Academic Dostupné online. ISBN 978-1-4742-4578-4, ISBN 978-1-4742-4575-3. DOI 10.5040/9781474245784.0005. DOI: 10.5040/9781474245784.

- ↑ HENG CHUAN, Tan. Towards trusted and secure communications in a vehicular environment. , 2017 [cit. 2022-12-05]. . Nanyang Technological University. . DOI: 10.32657/10356/72758. Dostupné online.

- ↑ HASTEDT, Glenn Peter. Spies, Wiretaps, and Secret Operations: An Encyclopedia of American Espionage [2 volumes]: An Encyclopedia of American Espionage. [s.l.]: ABC-CLIO 994 s. Dostupné online. ISBN 978-1-85109-808-8. (anglicky)

- ↑ WHITMAN, Michael E. Principles of information security. Sixth edition. vyd. Australia: [s.n.] xx, 728 pages s. Dostupné online. ISBN 978-1-337-10206-3, ISBN 1-337-10206-7. OCLC 1018099538

- ↑ The history of information security : a comprehensive handbook. Amsterdam: Elsevier 1 online resource (xi, 887 pages) s. Dostupné online. ISBN 978-0-08-055058-9, ISBN 0-08-055058-4. OCLC 162136173

- ↑ APOTHEON. The CIA Triad. TechRepublic [online]. 2008-06-30 [cit. 2022-12-05]. Dostupné online. (anglicky)

- ↑ Řízení bezpečnosti informací : 2. rozšířené vydání o BCM. 2., přeprac. vyd. vyd. Praha: Professional Publishing 286 s. s. Dostupné online. ISBN 978-80-7431-050-8, ISBN 80-7431-050-7. OCLC 776508850

- ↑ Řízení bezpečnosti informací : 2. rozšířené vydání o BCM. 2., přeprac. vyd. vyd. Praha: Professional Publishing 286 s. s. Dostupné online. ISBN 978-80-7431-050-8, ISBN 80-7431-050-7. OCLC 776508850

- ↑ ŠEBESTA, Václav. Praktické zkušenosti z implementace systému managementu bezpečnosti informací podle ČSN BS 7799-2:2004 a komentované vydání ISO/IEC 27001:2005. 1. vyd. Praha: Český normalizační institut, 2006. ISBN 80-7283-204-2.

- ↑ Computer and information security handbook. Amsterdam: Elsevier 1 online resource (xxxii, 844 pages) s. Dostupné online. ISBN 978-0-08-092194-5, ISBN 0-08-092194-9. OCLC 429898404

- ↑ HUB, Miloslav. Bezpečnost a ochrana informací v prostředí internetu. Vyd. 1. vyd. Pardubice: Univerzita Pardubice 89 s. s. Dostupné online. ISBN 978-80-7395-701-8, ISBN 80-7395-701-9. OCLC 867822357

- ↑ HUNTER, John M. D. An information security handbook. London: Springer xiv, 226 pages s. Dostupné online. ISBN 1-85233-180-1, ISBN 978-1-85233-180-1. OCLC 45392858

- ↑ MLÝNEK, Jaroslav. Zabezpečení obchodních informací. Vyd. 1. vyd. Brno: Computer Press vi, 154 s. s. Dostupné online. ISBN 978-80-251-1511-4, ISBN 80-251-1511-9. OCLC 124088208

Literatura

[editovat | editovat zdroj]Mlýnek, J. (c2007). Zabezpečení obchodních informací. Computer Press.

HUNTER, J. M. (2002). An information security handbook (2nd ed.). Springer Science & Business Media.

Hub, M. (2013). Bezpečnost a ochrana informací v prostředí internetu. Univerzita Pardubice.

VACCA, J. (2012). Computer and information security handbook (1st ed.). Morgan Kaufmann Publishers.

Šebesta, V. (2006). Praktické zkušenosti z implementace systému managementu bezpečnosti informací podle ČSN BS 7799-2:2004 a komentované vydání ISO/IEC 27001:2005 (1st ed.). Český normalizační institut.

Doucek, P., Novák, L., & Svatá, V. (2008). Řízení bezpečnosti informací. Professional Publishing.