Počítačový červ

Počítačový červ je v informatice specifický počítačový program, který je schopen automatického rozesílání kopií sebe sama na jiné počítače. Poté, co infikuje systém, převezme kontrolu nad prostředky zodpovědnými za síťovou komunikaci a využívá je ke svému vlastnímu šíření.[1]

Popis činnosti

[editovat | editovat zdroj]Kromě svého vlastního šíření, které má rozhodující vliv na úspěšnost červa, vykonává obvykle tento program v počítači nějakou sekundární činnost, která je červem nesena jako „náklad“ (kód, který tvoří náklad se nazývá anglicky payload).[2] Typicky se jedná o:

- zneprovoznění počítače, nebo jeho součástí

- odstraňování souborů uložených v počítači

- šifrování souborů uživatele kryptovirálním útokem jako nátlak k zaplacení poplatku, po kterém je přislíbena jejich opětovná dekrypce

- prohledávání počítače za účelem získání osobních dat, která mohou pro autora programu znamenat nějaký profit

- vytváření „zadních vrátek“ do systému (tzv. backdoor), která poté mohou být využita jako přímá cesta k infikování počítače dalšími nákazami

- jako důsledek jiné činnosti způsobují nestandardní chování systému.

Ať už je činnost, kterou takový program vykonává v síti, jakákoli, vždy s sebou nese vedlejší efekty, které jsou důsledkem této činnosti. Téměř vždy je, v případě většího rozšíření červa, těmito infekcemi snižována rychlost průtoku dat mezi jednotlivými počítači (a tím i celý internet) a způsobují menší či větší finanční škody majitelům postižených počítačů – ať už se jedná o soukromé vlastníky, nebo celé firmy. Proto jsou, nezávisle na záměru autora, považovány za malware.

Historie

[editovat | editovat zdroj]Slovo červ (anglicky worm) bylo přejato z románu Jezdec na rázové vlně[3] (John Brunner, 1975), v němž byl jako Tapeworm označen program schopný samostatného šíření. Jeho úkolem bylo vyřadit z provozu celou telefonní síť na pokyn svého autora.

První červi

[editovat | editovat zdroj]Historicky první počítačové červy vytvořili John F. Schoch a John A. Hupp.[4] Společně je implementovali ve středisku Xerox PARC, kde měli za úkol monitorovat vytížení procesorů počítačů připojených k síti a v případě nečinnosti jim zadat nějakou úlohu. Dosáhli tak optimálního využívání výpočetního potenciálu střediska.

Mezi prospěšné červy patřila rovněž rodina červů Nachi, která odstraňovala ostatní malware, stahovala bezpečnostní aktualizace z webu Microsoft Update a instalovala je na infikovaném počítači. Červi tak záplatovali ty samé chyby, které využívali ke svému šíření. I když bylo jejich úkolem zvýšení úrovně zabezpečení počítačů, způsobovali značné zpomalování sítě a restartování systému po instalaci každé aktualizace.[5]

Můžeme tedy říci, že původním záměrem počítačových červů nebylo škodit, ale pomáhat a celkově zlepšovat práci s PC.

První problémy

[editovat | editovat zdroj]

Zlomovým okamžikem byl 2. listopad 1988, kdy se červ označovaný jako Morrisův červ, vytvořený tehdy 23letým studentem Cornellovy univerzity Robertem T. Morrisem, začal díky chybně naprogramovanému mechanismu šíření nekontrolovaně množit a způsobil tehdejšímu internetu značné škody. Z původně nevinného programu, určeného ke změření rozsahu internetu, se tak stala velmi reálná hrozba.

Současnost

[editovat | editovat zdroj]Poté, co si počítačová komunita uvědomila svou zranitelnost, byly podniknuty některé kroky vedoucí ke zvýšení zabezpečení počítačů jako forma prevence před podobnými útoky. Současně s tím se však tyto infiltrace dostávaly na denní pořádek.

V historii nejúspěšnějším počítačovým červem byl červ I Love You, který po svém vypuštění v roce 2000 napáchal škody v řádu desítek milionů amerických dolarů a ochromil provoz některých internetových služeb na několik dnů.

Příkladem červů z nedávné minulosti jsou červi Sasser a Blaster, kteří využívali zranitelnosti operačního systému Microsoft Windows a přerušovali uživatelovu práci s počítačem v důsledku opakovaného vypínání PC.

Typy počítačových červů

[editovat | editovat zdroj]

Stejně jako počítačových virů, i počítačových červů existuje několik druhů. Ty rozlišujeme podle způsobu, kterým se šíří.

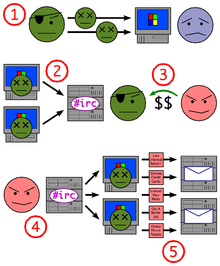

E-mailoví červi

[editovat | editovat zdroj]E-mailoví červi využívají ke svému šíření elektronické pošty. Poté, co infikují nový počítač, se začnou rozesílat na e-mailové adresy, které získají buď z e-mailového adresáře oběti počítače, nebo prohledáváním obsahu uložených souborů a extrahováním řetězců, které vyhovují tvaru e-mailové adresy. Zvláštním případem jsou sítě botnet, složené z počítačů infikovaných k tomu uzpůsobeným červem, kdy infikované počítače na příkaz autora infekce zasílají hromadně SPAM, nebo uskutečňují útoky typu DDoS na jiné počítače.

Obsah infikované zprávy zaslané e-mailovým červem obvykle obsahuje vlastní škodlivý program jako přílohu, případně odkazuje na webové stránky, které jsou schopny infikovat počítač příjemce.

Výhodou takového přístupu je možnost využít e-mailového účtu oběti a v kombinaci s použitím adres dostupných v adresáři e-mailových adres působit jako věrohodná korespondence.

Internetoví červi

[editovat | editovat zdroj]Internetový červ využívá všechny dostupné síťové prostředky počítače ke skenování ostatních počítačů v síti. Pokud najde počítač, který je zranitelný a umí-li této zranitelnosti využít, provede na takový počítač útok a (v závislosti na závažnosti této zranitelnosti) je v ideálním případě schopen spuštění škodlivého kódu a vlastní instalace do systému.

Výhodou tohoto přístupu je fakt, že v případě efektivního využití zranitelnosti počítače je možno jej infikovat bez vědomí nebo přičinění uživatele.

IM a IRC červi

[editovat | editovat zdroj]Tyto druhy počítačových červů využívají ke svému šíření sítí pro komunikaci v reálném čase. Zatímco v případě IM červů tito obvykle rozesílají odkazy na webové stránky schopné infikovat počítač příjemce, IRC červi zasílají svůj program jako (spustitelný) soubor. (Z toho plyne jejich menší nebezpečnost, neboť aby mohlo dojít k infekci, musí uživatel potvrdit přijetí souboru, uložit jej a následně spustit.)

Výhodou tohoto přístupu je, stejně jako v případě e-mailových červů, možnost zasílání odkazů a souborů jménem uživatele napadeného systému a působit věrohodně.

Červi využívající sdíleného prostoru

[editovat | editovat zdroj]Tento druh kopíruje svůj program jako (spustitelný) soubor do sdílených umístění (typicky na sdílený prostor lokálního počítače), nebo na vzdálený počítač, kdy dává tento soubor k dispozici ke stažení. Po stažení a spuštění takového souboru, který je obvykle pojmenován názvem, který nevzbuzuje žádné podezření, dojde k infikaci počítače.

Výhodou tohoto přístupu je fakt, že dnešní sdílecí sítě jsou využívány ke sdílení nelegálního obsahu a tudíž, v kombinaci s příhodným pojmenováním souboru, přináší poměrně značné možnosti šíření.

Ochrana před počítačovými červy

[editovat | editovat zdroj]V podstatě neexistuje ucelený návod, jak uchránit svůj počítač od jakékoli infiltrace přicházející z internetu. Vezmeme-li však v úvahu omezené možnosti šíření počítačových červů, můžeme vyvodit několik jednoduchých kroků, jak se těmto a mnohým podobným infiltracím zcela vyhnout:

- neotvírat přílohy e-mailů s neočekávaným typem přiložených souborů, jejichž obsah není přesně znám

- nespouštět odkazy na neznámé/podezřelé stránky a ani se po těchto webech nepohybovat

- nestahovat sdílený nelegální obsah

- používat antivirový a ideálně i antispywarový software, který je schopen nejen zastavit již probíhající infekci, ale v případě správné funkčnosti a nastavení rovněž předejít nakažení počítače

- používat firewall

- používat vždy nejaktuálnější verzi operačního systému s instalovanými opravnými balíčky.

Vzhledem k faktu, že počítačové infiltrace ze zřejmých důvodů útočí na nejrozšířenější platformy a software, může být používání alternativ částečným východiskem z těchto problémů. Nelze však spoléhat na to, že počítač bude stoprocentně ochráněn, neboť výhoda těchto alternativních platforem nespočívá nutně v jejich vyšší bezpečnosti, ale právě v jejich alternativnosti.

Další způsoby síťové ochrany

[editovat | editovat zdroj]- Nullrouting

- Routery vybavené aktivními ACL

- Jiné síťové prvky schopné aktivní ochrany

Reference

[editovat | editovat zdroj]- ↑ Co je to virus, červ a trojský kůň? [online]. Microsoft [cit. 2009-08-16]. Dostupné online.

- ↑ What is Payload? [online]. WhatIs.com, rev. 2000-03-30 [cit. 2009-08-16]. Dostupné online. (anglicky)

- ↑ PETERKA, Jiří. Worm [online]. eArchiv.cz [cit. 2009-08-16]. Dostupné online.

- ↑ História počítačových vírusov a červov [online]. PcRevue.sk, 2004-09-16 [cit. 2009-08-16]. Dostupné online. (slovensky)[nedostupný zdroj]

- ↑ OŽANA, Vít. Worm/Nachi [online]. Živě.cz, 2003-08-18 [cit. 2009-08-16]. Dostupné online.

Související články

[editovat | editovat zdroj]Externí odkazy

[editovat | editovat zdroj] Obrázky, zvuky či videa k tématu počítačový červ na Wikimedia Commons

Obrázky, zvuky či videa k tématu počítačový červ na Wikimedia Commons  Slovníkové heslo červ ve Wikislovníku

Slovníkové heslo červ ve Wikislovníku- Microsoft.com – Popis různých infiltrací na webu společnosti Microsoft

- Týden.cz – Desítky českých uživatelů Facebooku napadl počítačový červ

- www.earchiv.cz – Jiří Peterka: Internetovým červům je 16 let

- Nebezpečný červ z flash disku: Infikováno 9 milionů počítačů

- securityworld.cz – Historie internetových červů